Würzburger Beitrag auf weltweiter Tagung für IT-Sicherheit

05.09.2017Informatiker vom Lehrstuhl für Kommunikationsnetze wurden mit einem Beitrag auf einer der weltweit bedeutendsten Konferenzen für Sicherheit in der Informationstechnik (IT) angenommen. Das Team von Professor Phuoc Tran-Gia widmete sich der Sicherheit von softwaregesteuerten Netzwerken.

Softwaregesteuerte Netzwerke (Software-defined Network, SDN) gelten als vielversprechendste Zukunftstechnologie im Bereich Netzwerktechnik. Auf der 'Black Hat'-Konferenz für IT-Sicherheit in Las Vegas (USA) konnten Würzburger Informatiker innovative Konzepte zur Sicherung dieser Technologie vorstellen.

Mit den am Lehrstuhl von Professor Phuoc Tran-Gia entwickelten Methoden hätte auch die Verbreitung der Schadsoftware „WannaCry“ eingedämmt werden können. Der Virus befiel im Mai dieses Jahres mehr als 230.000 Computer in etwa 150 Ländern.

SDNs können durch offene und programmierbare Schnittstellen einfach und schnell konfiguriert werden, was bei der aktuell vorherrschenden Netzwerktechnik Netzwerktechnik in dieser Form nicht möglich ist. „In heutigen Netzen ist häufig eine Funktionalität, etwa Router oder Firewall, direkt mit einem physikalischen Gerät verbunden“, sagt Nicholas Gray, wissenschaftlicher Mitarbeiter am Lehrstuhl für Kommunikationsnetze von Professor Phuoc Tran-Gia.

Das SDN verfügt über eine zentrale Steuerungsinstanz. Diese empfängt die wichtigsten Kenndaten der Datenpakete. Dann entscheidet die Software, wie das Datenpaket verarbeitet werden soll. „Es wird sozusagen die reine Funktionalität vom eigentlichen Gerät getrennt“, sagt Gray.

Neue Netzwerkarchitektur bringt neue Herausforderungen mit sich

Der Zustand des gesamten Netzwerkes ist dadurch an einer Stelle konfigurierbar, das Netzwerk kann optimal gesteuert und neue Funktionalitäten können als Software eingespielt werden. „Zudem lässt sich der gesamte Datenfluss effizienter steuern“, fügt Gray hinzu.

Auch SDNs müssen jedoch gegen Attacken von außen abgesichert werden. Auf der Black-Hat-Konferenz haben die Würzburger Informatiker nun Vorschläge gemacht, wie man diese Netzwerke sichern und überprüfen kann.

Ein wesentlicher Bestandteil ist dabei eine omnipräsente Firewall. „Heutige Netzarchitekturen sehen Firewalls immer nur an Netzgrenzen vor, beispielsweise zwischen Internet und firmeninternem Netzwerk“, erklärt Gray. Dies hat den Nachteil, dass sobald diese Firewall einmal durchbrochen ist, oder der Angriff von innerhalb des Firmennetzes kommt, diese kaum noch zum Schutz des Netzwerkes beiträgt. „SDN bietet uns nun die Möglichkeit, dass wir jedes Paket – egal ob von extern oder intern – dynamisch durch eine Firewall umleiten können“, sagt Gray.

Omnipräsente Firewall

Dies haben die Würzburger auch in einem Prototyp umgesetzt. „Zusätzlich haben wir in diesem System die Möglichkeit, Situationen mit einer hohen Datenlast auszugleichen, indem weitere virtuelle Firewallinstanzen dynamisch hochgefahren oder einzelne vertrauenswürdige Flüsse umgeleitet werden“, erklärt Gray.

Zudem muss der Nutzer aktiv einen Dienst anfordern, der dann automatisiert bei Bedarf ‚just in time‘ durchgeschaltet wird. Benötigt der Nutzer sein Netzlaufwerk zur Datenfreigabe also nicht, besteht auch keine Konnektivität. „Somit wird die Angriffsfläche drastisch reduziert - Dies hätte tatsächlich die Ausbreitung von WannaCry und den damit verbundenen Schaden massiv eingedämmt“, sagt Gray.

Ausgefeiltes Testsystem prüft OpenFlow-Protokoll per ‚Fuzzing‘

Der Wechsel zu SDNs zieht die Einführung neuer Geräte und Protokolle nach sich. Diese müssen abgesichert und getestet werden. Ein standardisiertes Protokoll, das die Kommunikation zwischen der Hardware und dem Controller regelt, ist das OpenFlow Protokoll. Dieses wird sowohl von physikalischen Geräten (Switches) als auch von virtuellen Instanzen in der Cloud verwendet, um den Datenverkehr zu steuern. Diese wichtige Aufgabe macht OpenFlow für Angreifer zu einem interessanten Ziel.

„Um die Robustheit der OpenFlow-Schnittstellen der Geräte zu überprüfen, haben wir ein Tool geschrieben, das per 'Fuzzing' versucht, die Systeme zum Absturz zu bringen“, sagt der Informatiker. Dabei versendet es unter anderem fehlerhafte Anfragen an das zu testende Gerät oder Programm. Dadurch kann geprüft werden, wie gut Randfälle abgefangen werden, die häufig sicherheitskritische Auswirkungen haben können.

Ein zentraler Forschungspunkt in dem Würzburger Testverfahren ist die außergewöhnlich gute Generierung passender fehlerhaften Anfragen. So setzt das entwickelte Tool nicht nur klassische Informationsquellen ein, sondern auch Daten, die aus der Performanceevaluation des Gerätes gewonnen werden. Sprich: Es handelt sich bei den fehlerhaften Anfragen der Würzburger um besonders effektive.

IT-Unternehmen bekunden Interesse

Aktuell haben die Forscher OpenFlow in dessen erster Version untersucht. Dies soll nun auch für die neueren Versionen folgen. „Dabei ist der Funktionsumfang deutlich gewachsen, und somit auch die Wahrscheinlichkeit für Fehler entsprechend größer“, sagt Gray und fügt hinzu: „Zusätzlich wollen wir ein minimales Set an Anfragen erstellen, welches eine möglichst große Testabdeckung hat“, erklärt Gray. Dies würde Herstellern bei der Weiterentwicklung ihrer Produkte helfen.

Nach der Veranstaltung in Las Vegas wurde bereits von einigen Firmen aus dem Bereich Netzwerktechnik Interesse an einer Zusammenarbeit bekundet. Nicholas Gray sagt: „SDN wird sich durchsetzen und zur Sicherheit heutiger Netzwerke beitragen. Unsere Forschung ist ein Schritt in diese Richtung, sie ermöglicht durch erweiterte Testverfahren eine zusätzliche Qualitätssicherung.“

Kontakt

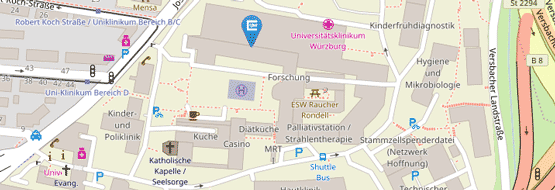

Nicholas Gray, Lehrstuhl für Informatik III (Kommunikationsnetze),

T.: +49 931 31-80767, E-Mail: nicholas.gray@uni-wuerzburg.de

Dr. Thomas Zinner, Lehrstuhl für Informatik III (Kommunikationsnetze),

T.: +49 931 31-86640, E-Mail: zinner@informatik.uni-wuerzburg.de